Übersicht

Passwörter und Autorisierung

Wie kann ich mein Passwort ändern?

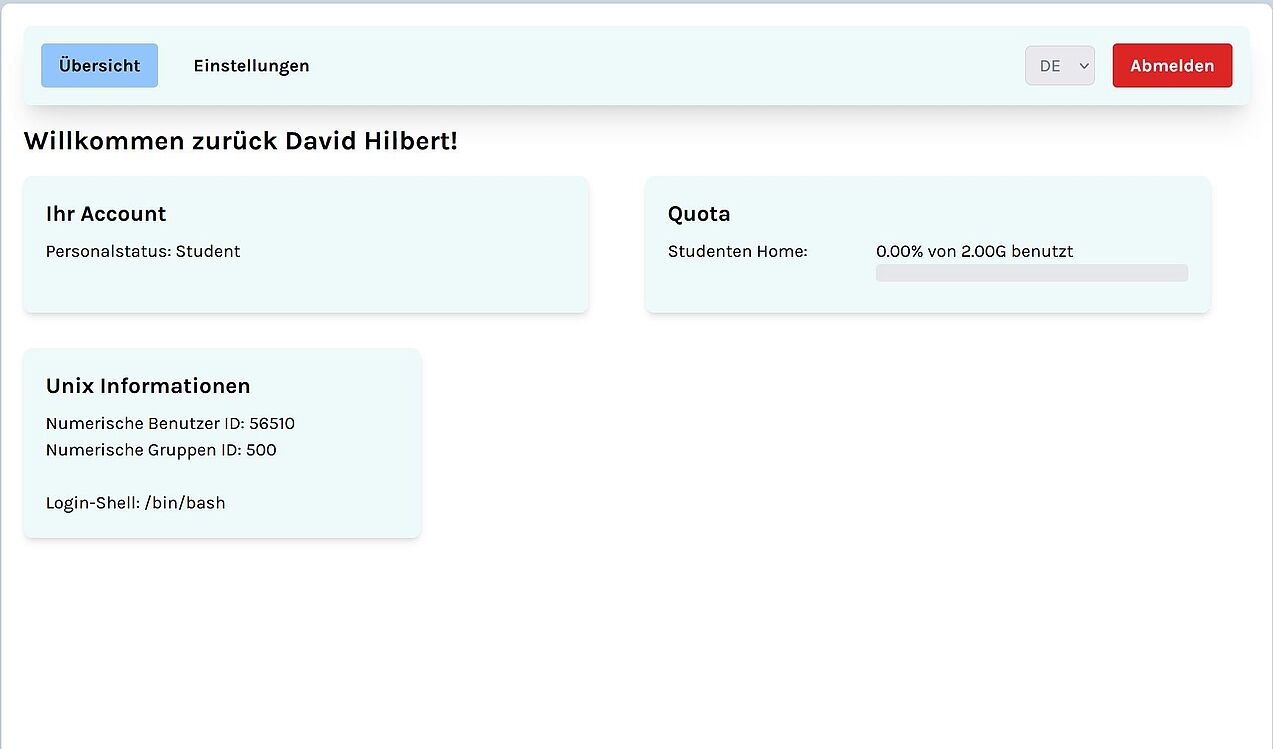

Sie können ihr Passwort auf der Seite serviceportal.math.uni-paderborn.de neu setzen. Dazu melden sie sich auf der verlinkten Seite mit ihren aktuellen Logindaten an.

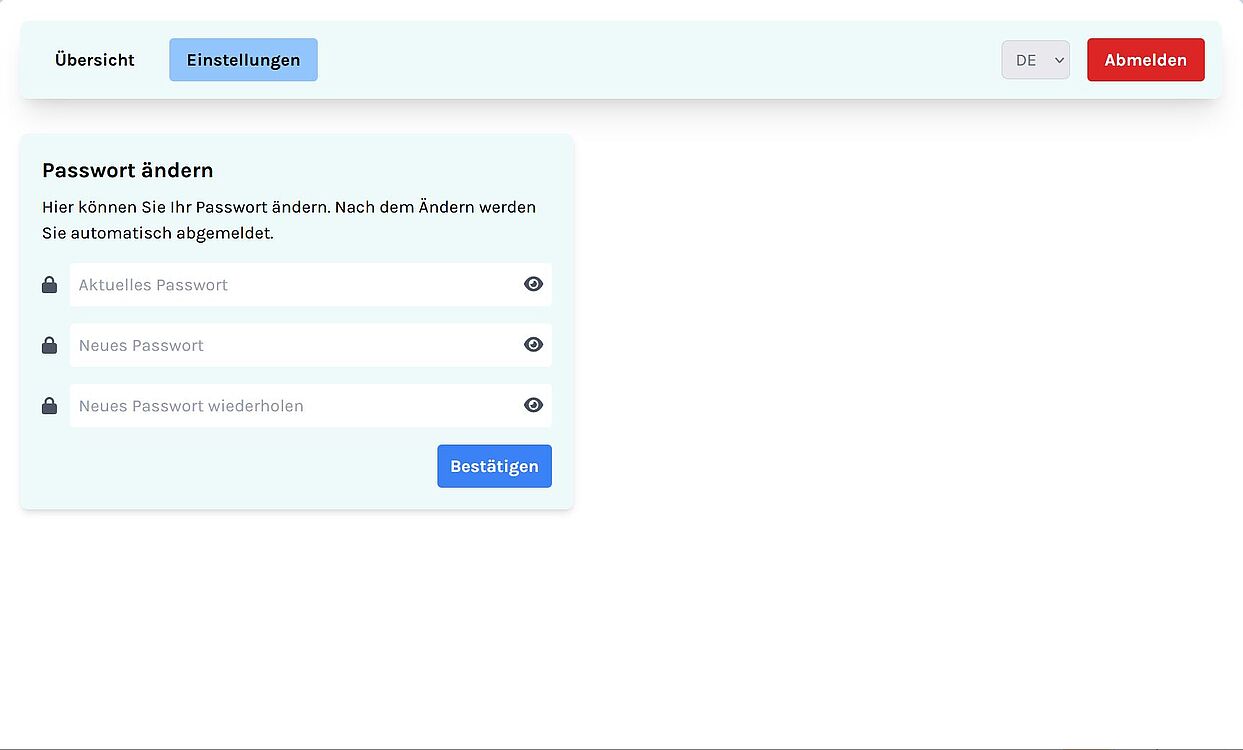

Wählen Sie dort den Reiter "Einstellungen". Geben Sie im oberen Feld Ihr altes Passwort an und in den beideren unteren Feldern das neue Passwort an. Schließen Sie den Vorgang mit der Taste "Bestätigen ab".

Was ist Kerberos?

Kerberos ist ein Autorisierungsdienst mit dem sich Nutzer:innen, Rechner oder Dienste gegenüber anderen Nutzer:innen, Rechnern oder Diensten autorisieren können. Es unterstützt verschlüsselte Verbindungen und ermöglicht das sogenannte Single-Sign-On: ein Nutzer:in muss deren Passwort nur einmal während der ganzen Sitzung eingeben. Kerberos benutzt dabei neben symmetrischer Kryptographie ein sogenanntes Ticket-basiertes Verfahren. Tickets sind elektronische Ausweise, mit denen sich User:innen und Rechner gegeneinander ausweisen. Wenn sich eine Nutzer:in am System anmeldet, bekommt diese - vereinfacht gesprochen - ein Ticket, mit dem sie sich gegenüber allen Diensten des Systems (wie ssh oder IMAP) ausweisen kann.

kpasswd - Wie ändere ich mein Passwort?

Um das eigene Passwort zu ändern, stellt Kerberos den Befehl 'kpasswd' zur Verfügung. Damit das Passwort geändert werden kann, muss Mensch bereits ein gültiges Kerberos-Ticket haben. Im Normalfall (z.B. nach dem Anmelden) ist dies der Fall, sodass ein einfaches 'kpasswd' reicht:

| $ kpasswd Password for dhilbert@MATH.UNI-PADERBORN.DE: Enter new password: Enter it again: |

klist - Wie kann ich herausfinden, welche Tickets ich gerade besitze?

Um eine Liste aller derzeit gültigen Tickets anzuzeigen, gibt es den Befehl 'klist':

| $ klist Ticket cache: FILE:/tmp/krb5cc_56510_3pfHET Default principal: dhilbert@MATH.UNI-PADERBORN.DE Valid starting Expires Service principal 28.06.2019 10:41:43 28.06.2019 20:41:43 krbtgt/MATH.UNI-PADERBORN.DE@MATH.UNI-PADERBORN.DE renew until 29.06.2019 06:41:43 |

kinit - Wie bekomme ich neue Tickets?

Tickets werden automatisch generiert, solange Mensch ein "Ticket Granting Ticket" besitzt - eine Art Generalausweis, mit dem Mensch sich universell ausweisen kann. Dieses Ticket wird beim ersten Einloggen erzeugt, hat aber aus Sicherheitsgründen nur eine Lebensdauer von 10 Stunden. Danach wird es ungültig. Um ein neues Ticket Granting Ticket anzufordern, benutzt Mensch den Befehl 'kinit':

| $ kinit Password for dhilbert@MATH.UNI-PADERBORN.DE: |

Das neue Ticket Granting Ticket hat wieder eine Lebensdauer von 10 Stunden. Danach muss bei Bedarf ein neues angefordert werden.

kdestroy - Wie zerstöre ich Tickets?

Manchmal ist es sinnvoll, die eigenen Tickets ungültig zu machen, z.B. wenn Mensch den Rechner verlässt und auf Nummer sicher gehen will. Dazu gibt es den Befehl 'kdestroy':

| $ kdestroy |

SSH

Was ist Secure Shell?

ssh steht für secure shell und ist ein Programm, um sich auf einen entfernten Rechner einzuloggen und dort Befehle auszuführen. ssh bietet eine sicher verschlüsselte Kommunikation sogar über ein unsicheres Netzwerk.

Zusammen mit ssh ist im Mathematiknetz das Programm scp installiert, mit welchem Dateien zwischen zwei Rechnern verschlüsselt kopiert werden können. (Nähere Informationen finden Sie weiter unten bei der Erläuterung der "Alternativen zu ftp".)

Wie benutze ich SSH?

ssh können Sie innerhalb der Mathematiknetze ohne weitere Vorbereitungen benutzen. Der folgende Befehl macht eine verschlüsselte Verbindung zum Rechner kepler auf und will den Benutzernamen des lokalen Rechners anmelden:

$ ssh kepler

Wenn Sie einen anderen Benutzernamen als den auf dem lokalen Computer nutzen wollen, geht dies wie folgt (Angenommen die Benutzer:in heißt user):

$ ssh user@kepler

Der entfernte Computer benötigt dann im Normalfall das Passwort der anzumeldenden Benutzer:in user.

Für welche Betriebssysteme gibt es SSH?

Grundsätzlich gibt es für jedes Betriebssystem eine Implementierung von ssh.

Unter Linux ist OpenSSH über das Terminal mit dem Befehl ssh einsetzbar.

Unter Windows steht das Programm PuTTY zur Verfügung. Weiterhin hat Microsoft seit der Version 1809 ssh mit in Windows 10 eingebaut. Genutzt werden kann ssh ähnlich wie unter Linux über die Kommandozeile (cmd) oder die PowerShell.

Wie erstelle ich eine public-key Authentisierung mit SSH?

1.Falls Sie noch kein $HOME/.ssh Verzeichnis haben, müssen sie diesen erstellen mit:

cd ~

mkdir .ssh

chmod 700 .ssh

2.Um ein Schlüssel-Paar zu generieren, müssen Sie

gudrun@vieta[~]>>ssh-keygen -b 2048 -t dsa -f identity

eingeben. Dabei werden Sie nach einem Passwort für den Schlüssel gefragt. Ein Passwort kann angegeben werden, muß aber nicht.

gudrun@vieta[~]>>ssh-keygen -b 2048 -t das -f identity

Generating public/private das key pair.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /gauss/user/gudrun/.ssh/id_dsa. Your public key has been saved in /gauss/user/gudrun/.ssh/id_dsa.pub.

The key fingerprint is: 0f:9d:ff:48:59:42:71:10:00:f9:09:a8:55:34:ab:8a mein schlüssel

Es werden zwei Schlüssel erzeugt.

identity.pub -> öffentlicher Schlüssel

identity -> geheimer Schlüssel

Welche Alternativen gibt es zu FTP?

Bei ftp werden die Daten im Klartext über das Netzwerk transportiert. Als Alternative können Sie scp benutzen. Das folgende Beispiel kopiert die Datei test.txt aus dem aktuellen Verzeichnis des lokalen Computers auf den Rechner kepler in das Homeverzeichnis der Benuzter:in user:

user@laptop [~]$ scp test.txt kepler:

Soll umgekehrt die Datei test.txt von der Benutzer:in software vom Rechner kepler in das aktuelle lokale Verzeichnis kopiert werden, so lautet der Befehl:

$ scp software@kepler:test.txt

Wie bei dem Befehl cp wird auch bei scp das rekursive Kopieren von ganzen Verzeichnissen mit der Option -r unterstützt.

Funktionsweise von SSH

Beim Einloggen von Rechner A auf Rechner B überprüft ssh zuerst den sogenannten host_key. Damit wird sichergestellt, dass er sich bei Rechner B tatsächlich um Rechner B handelt und nicht um einen Rechner, der vorgibt, Rechner B zu sein. Für diesen Mechanismus wird eine Datei mit dem Namen known_hosts verwendet. Dabei sucht ssh zunächst nach einer globalen zentral verwalteten Datei, in die der Systemadministrator die host_keys nach der Installation der Rechner einträgt. Wird dort kein Eintrag für den entsprechenden Rechner gefunden, so wird die lokale Datei des jeweiligen Benutzers unter $HOME/.ssh/known_hosts überprüft. Sofern die Identität des Rechners B anhand dieser Dateien sichergestellt werden kann, werden Rechner A und Rechner B verbunden. Ist Rechner B bisher noch dem System unbekannt, bekommen sie folgende Abfrage:

The authenticity of host 'kepler.math.uni-paderborn.de (131.234.116.31)' can't be established.

ECDSA key fingerprint is SHA256:X.

Are you sure you want to continue connecting (yes/no)?

Hinweis: Die aktuellen Fingerprints unserer Server finden Sie unter Fingerprints. Verbinden Sie sich stets nur zu Servern, denen Sie vertrauen können. Wenn Sie yes wählen, so wird der host_key des Rechners B automatisch in Ihrer persönlichen Datei $HOME/.ssh/known_hosts abgelegt. Beim nächsten Einloggen auf dem Rechner B ist der host_key damit bekannt und Sie erhalten die obige Fehlermeldung nicht mehr. Damit ist die Verbindung zwischen Rechner A und Rechner B hergestellt. Als nächstes wird die Authentisierung der Benutzer:in vorgenommen. Dazu verwendet ssh entweder das PublicKey-Verfahren oder fragt nach dem Passwort. Nach erfolgter Authentisierung steht die Shell zur Verfügung.

SSH-Verbindung ohne Passworteingabe

Wenn Sie bei der Benutzung von ssh (oder scp) nicht immer Ihr Passwort eingeben möchten, so müssen Sie den öffentlichen Schlüssel ihres ssh-keys in die Datei ~/.ssh/authorized_keys (als eine Zeile) eintragen.

Weitere Informationen

Eine detaillierte Dokumentation der einzelnen Kommandos findet Mensch in den entsprechenden man-Pages.

Sicherheitshinweise

Der Rechnerbetrieb Mathematik ist bemüht, potentielle Sicherheitsrisiken im Mathematik-Netzwerk frühzeitig zu erkennen und zu eliminieren.

Ganz wesentlich für die Systemsicherheit ist jedoch, dass Sie Ihren eigenen Benutzeraccount sorgfältig schützen, nicht nur im Interesse der Sicherheit Ihrer eigenen Daten und Ihrer eigenen Integrität, sondern auch um Angreifer:innen aus dem Netzwerk fernzuhalten.

Im Folgenden finden Sie einige nützliche Tipps, um potentiellen Angreifer:innen das Eindringen in Ihren Account zu erschweren:

Bitte wechseln Sie Ihr Passwort regelmäßig!

Hierzu verwenden Sie unter UNIX das Kommando kpasswd

Bitte wählen Sie ein möglichst gutes Passwort!

Ein "gutes" Passwort ist eine Mischung von mindestens sechs Klein- und Grossbuchstaben, Ziffern und Sonderzeichen. Eine schlechte Wahl für ein Passwort sind z.B.:

- Name/Vorname des Benutzers

- Name/Vorname von Familienmitgliedern oder Freunden, sowie Namen allgemein, Geburtsdaten, Kontonummern, Versicherungsnummern, etc.

- Rechnernamen, Ortsnamen, etc.

- Automarken, Autokennzeichen

- prinzipiell jedes Wort, dass in irgendeinem Wörterbuch zu finden ist, auch wenn es noch so absonderlich klingt

- alle bisher genannten Worte rückwärts

- Zeichenfolgen in der Reihenfolge wie sie auf der Tastatur vorkommen, z.B. "qwerty" oder "qwertz"

- Zeichenfolgen, die nur aus einem oder ganz wenigen Zeichen bestehen

Wir führen in regelmäßigen Abständen Sicherheitsüberprüfungen durch, die u.a. auch die Verläßlichkeit Ihrer Passworte prüfen. Benutzer, deren Passwort zu einfach ist, fallen uns so auf und werden gesperrt.

Es hört sich nun fast unmöglich an, ein Passwort zu finden, welches diesen Ansprüchen genügt und das man sich trotzdem merken kann. So schwer ist das allerdings nicht. Als Beispiel: Man denkt sich einen kurzen Satz, den man sich selbst gut merken kann, nimmt von diesen Worten jeweils die Anfangsbuchstaben, fügt ein paar Zahlen/Sonderzeichen ein, variiert Groß- und Kleinschreibung und fertig ist ein Wort, welches den oben genannten Ansprüchen schon sehr nahe kommt.

Arbeiten Sie nur an vertrauenswürdigen Rechnern!

Nutzen Sie Ihren Login nicht an Rechnern, denen sie nicht voll vertrauen. Sogenannte "Keylogger" können jegliche Eingaben und Bildschirminhalte mitschneiden.

Bewahren Sie Ihr Passwort nicht in der Nähe Ihres Rechners auf!

Ein einfacher Blick unter die Tastatur oder in ein ähnliches Versteck hat schon so manchen Zugriff ermöglicht.

Geben Sie Ihr Passwort keiner anderen Person!

Auch gute Freundinnen und Bekannte sollten Ihr persönliches Passwort nicht kennen. Immer haben engste Freunde wieder engste Freunde und schnell verlieren Sie so die Kontrolle über Ihre Daten.

Bitte denken Sie auch daran, dass Sie für die Aktionen haften, die unter Ihrem Login geschehen. Im Falle eines offensichtlichen Missbrauches werden wir Ihre Benutzerkennung sperren.

Nutzen Sie verschlüsselte Verbindungen!

Bei der Verwendung von Programmen wie z.B. telnet oder ftp werden alle Daten unverschlüsselt übertragen und können so mitgelesen werden. Nutzen Sie daher Alternativen wie ssh oder scp.

Achten sie beim Nutzen eines Email-Clients darauf, dass für die Übertragung zum Mailserver eine enstprechende Verschlüsselung aktiviert ist.

Übertragen Sie sensible Daten beim Browsen im Internet nur verschlüsselt (über https).

Loggen Sie sich immer aus!

Loggen Sie sich bitte aus, wenn Sie Ihren Arbeitsplatz verlassen, oder sperren Sie den Computer, sollten sie zeitnah zurückkehren.